[Cisco Switch 보안강화] 기본 포트 SSH (TCP/22) 포트 변경하기

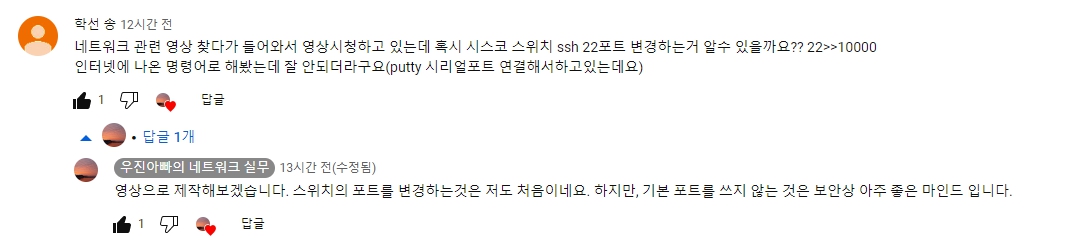

오늘은 필자가 필자의 유튜브에 댓글이 달려고 긴급하게 글을 작성하게 되었다. 일단 좀 급한지라 영상으로 제작할 시간은 없고, 글이라도 먼저 써서 궁금증을 풀어드리는게 예의라고 생각한다.

우선 원격접속에는 telnet과 ssh가 있다. 둘다 공통점이라고 하면 원격으로 장비에 접속하기 위한 프로토콜이라고 보시면 정확하다. 필자또한 필자가 근무하는 기관에 둘다 사용하고 있는 중이다. 하지만 telnet과 ssh는 엄연한 차이가 있다.

telnet은 보안이 안되는 녀석이고 ssh는 보안이 되는 녀석이다. 그러므로 당연히 ssh를 쓰는것이 좋다. 단 설정이 좀 ...

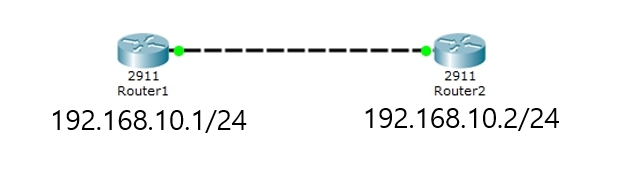

우선 예시를 들어보자. 우선 급하게 Cisco 패킷트레이서로 한번 그려보았다.

Router1에서 Router2로 우선 텔넷으로 원격접속을 한번 해볼려면 기본적으로 설정을 해야한다.

Router2#conf t

Router2(config)#line vty 0 4

Router2(config-line)#password cisco 1차 password를 cisco로 정했다.

Router2(config-line)#exit

Router2(config)#enable secret 1234 2차 password를 1234로 정했다.

이렇게 하면 Router1에서 Router2로 원격이 그냥 걸린다. 보통은 장비가 지원한다면 ssh로 하면서 access-list로 접속제한 IP를 설정한다. 그럼 ssh를 이용한 방법을 알아보자.

그럼 반대로 Router2에서 Router1로 우선 SSH으로 원격접속을 한번 해볼려면 기본적으로 설정을 해야한다.

필자의 경우에는 ssh (tcp/22)를 2022로 변경해봤다. 질문자님 처럼 그냥 10000으로 하면 나중에 좀 헷갈릴수도 있다.

-우선 SSH에서 사용할 암호키를 만들어야한다.

Router1#conf t

Router1(config)#ip domain-name [사용할 domain]

Router1(config)#crypto key generate rsa

.........................................................

How many bits in the module [512]:1024 - RSA 키 설정 및 모듈 bit 선택하라고 나옴

기본값은 512이나 Cisco에서는 1024를 권장한다.

- 로컬 DB를 만들어보자.

Router1(config)#username admin password cisco - 원격접속하면 admin이라는 계정을 사용하자. password는 cisco임

Router1(config)#line vty 0 4

Router1(config-line )#login local

- SSH 옵션을 설정해보자.

Router1(config)#line vty 0 4

Router1(config-line)#transport input ssh - 이걸 선언하게 되면 ssh만 접속이 가능하다.

- ssh port 변경을 해보자.

Router1(config)#ip ssh port 2022 rotary 1 -ssh 번호를 2022로 정하고하고 정책 로타리 1에 선언

Router1(config)#ip access-list extended ssh - 확장형 access list ssh port 생성

Router1(config-ext-nacl)#deny tcp any any eq 22 - 기본포트 ssh 포트인 22번을 사용금지선언

Router1(config-ext-nacl)#permit tcp any any eq 2022 - 새로 선언한 20022포트를 사용 허용

Router1(config)#line vty 0 4

Router1(config-line)#rotary 1 - 정책로타리 1에 ssh port 번호를 적용

Router1(config-line)#access-class ssh in - ssh port acl 적용

보통 스위치 보안쪽으 필자가 근무하는 기관에서는 이렇게 많이 해뒀습니다.

1. 사용자 계정생성 - 특정 계정을 생성해서 그 계정이 아니면 안됩니다. 그 계정을 모르면 접속이 당연히 불가능하죠.

2. 특정 IP 만 접속이 가능하도록 설정 - access -llist 정책 (필자의 IP 및 접속할수 있는 IP의 수량을 제한을 걸어뒀습니다.)

3. SSH v2로 접속 - 기존의 텔넷보다는 훨씬 강력합니다. putty나 secure CRT 등 이런 것만 접속됩니다.

4. 웹접속 차단 - https, http 접속은 원천적으로 차단합니다. (tcp/80, tcp/443 차단)

5. 사설IP 사용 - 각 건물의 L3스위치 및 L2 스위치에 접속하기 위한 management용 사설 IP를 별도로 라우팅 테이블을 별도로 만들어서 스위치에 접속하기 위한 사설 IP를 별도로 만듭니다. 외부에서는 접속이 절대로 불가능합니다.

6. 패스워드 3개 모두 사용 - 보통 console password는 잘 안 걸지만, 필자가 근무하는 기관에서는 필자가 console, 1차, 2차 모두 패스워드를 다 걸어놨습니다. 원격으로 하면 앞에 username을 묻기 때문에 원격이든 로컬로 접속하든간에 무조건 3개는 통과해야 해당 스위치에 접속이 가능합니다

7. 되도록 최신 IOS의 사용 : Cisco에서 제공하는 가급적 최신 IOS를 사용합니다. 너무 최신은 좀 불안정해서 그렇고, 어느 정도 사용이되고 안정된 최신버젼으로 항상 업그레이드를 합니다. 가끔식 주말에 사용안할때 원격으로 재부팅을 시킵니다. 부팅 안되면 머리아픔...ㅠㅠ 새 장비 들고 졸라게 뛰어가야 합니다.

상세한 내용은 필자가 제작한 영상으로 봐주셨으면 한다.

오늘의 포스팅을 마친다.

'Cisco Switch 설정방법' 카테고리의 다른 글

| 실제 라우터에 telnet password 설정하기 (1) | 2023.08.19 |

|---|---|

| [구독자 요청] L3 스위치(OSPF)에 사설IP 라우팅 추가하기 (10) | 2023.08.13 |

| 스위치에서 web 접속 차단하기 (5) | 2023.04.13 |

| 특정 mac address를 drop해서 불량 user를 네트워크에서 제거하기 (1) | 2023.04.03 |

| Switch IOS 백업 및 업그레이드 방법 (1) | 2023.02.26 |

댓글